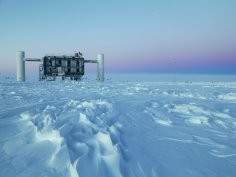

IceCube zarejestrował ultrawysokoenergetyczne neutrina

22 listopada 2013, 17:00IceCube, o którym informowaliśmy w tekście "Teleskop w głębi Ziemi", zarejestrował 28 wysokoenergetycznych neutrin, które prawdopodobnie pochodzą z najpotężniejszych eksplozji we wszechświecie. Po raz pierwszy obserwujemy takie neutrina - mówi Francis Halzen z University of Wisconsin-Madison.

Lyndsay Scott - modelka i programista

21 stycznia 2014, 10:04W kulturze popularnej stereotypowy obraz typowego programisty przedstawia niezbyt zadbanego mężczyznę, który całymi dniami przesiaduje przed komputerem i ma kłopoty z nawiązywaniem kontaktów. Ta sama kultura prezentuje nam modelki jako piękne, ale niezbyt inteligentne osoby

Stela Burzy, wulkan i nowa chronologia historyczna

3 kwietnia 2014, 09:09Nowe tłumaczenie egipskiej Steli Burzy może skłonić ekspertów do zmiany chronologii historii Egiptu. Dwóch naukowców z Instytutu Orientalistyki Uniwersytetu w Chicago uważa, że Stela Burzy opisuje pogodę, jaka występowała po wybuchu wulkanu Thera.

Centrum Komputerowe Politechniki Łódzkiej przetestowało sieć FTTD

11 lipca 2014, 11:57Studenci oraz pracownicy Politechniki Łódzkiej w kwietniu 2013 uzyskali dostęp do bardzo szybkiego i bezawaryjnego łącza internetowego, które umożliwia współpracę z zagranicznymi partnerami oraz prowadzenie wysokiej jakości wideokonferencji podczas realizacji projektów naukowych

Zidentyfikowano kolejne kancerogeny

6 października 2014, 11:35Do listy kancerogenów prowadzonej przez amerykański Departament Zdrowia dodano cztery nowe substancje. To związki chemiczne używane w przemyśle.

Gwiazdy szybkie jak światło?

11 grudnia 2014, 13:12Słońce krąży wokół centrum Drogi Mlecznej z prędkością około 720 000 kilometrów na godzinę, a niedawno odkryto gwiazdy poruszające się z prędkością dochodzącą do 10 milionów km/h. To imponujące osiągi, jednak powstaje pytanie, czy istnieją gwiazdy poruszające się jeszcze szybciej.

Chcą gigantycznego odszkodowania od Qualcommu

18 marca 2015, 11:15Chińska firma domaga się od Qualcommu 100 miliardów dolarów odszkodowania za naruszenie znaku handlowego. Zdaniem Genitop Research Qualcomm celowo użył zastrzeżonego słowa Gaotong w nazwie produktu i firmy

Groźna dziura w komputerach Apple'a

2 czerwca 2015, 12:08Komputery Mac wyprodukowane przed połową 2014 roku zawierają poważną dziurę pozwalającą na nadpisanie firmware'u startującego maszynę. Udany atak daje napastnikowi całkowitą kontrolę nad maszyną, od pierwszych chwil po jej uruchomieniu. Błąd dotyczy maszyn, w których włączono tryb uśpienia.

Nieunikniony wzrost poziomu oceanów

27 sierpnia 2015, 05:47Zdaniem NASA najnowsze dane wskazują, że w ciągu najbliższych 100-200 lat nie unikniemy podniesienia się poziomu oceanów o co najmniej 1 metr. Naukowcy nie wiedzą jedynie, jak szybko się to stanie, nie są bowiem przewidzieć, jak szybko będą topiły się lody na biegunach

Poprawka sprawia problemy

16 listopada 2015, 10:14Kolejna poprawka dla Windows 7 powoduje problemy. Niedawno opublikowana łata KB3097877 ma zapobiegać atakom, w czasie których cyberprzestępcy mogą wykonać dowolny kod po tym, jak użytkownik odwiedzi spreparowaną witrynę lub otworzy spreparowany dokument